Architecture des ordinateurs

Cours de Julie Chaumard 30/09/2024

Le matériel

Découverte et objectifs

- C’est quoi un ordinateur pour vous ?

- pourquoi c’est important de connaître l’architecture des ordinateurs ?

- c’est d’ailleurs la matière qui contient le plus d’heures

- Comprendre l'architecture des ordinateurs permet d’optimiser la conception des systèmes, d’améliorer les performances et de favoriser l’innovation technologique.

- Définition : L'architecture des ordinateurs est la conception et l'organisation des composants d'un ordinateur et de la manière dont ils interagissent pour exécuter des tâches.

- le rôle de l’architecte (il conçoit et organise)

- dans l’ordinateur

- dans un programme logiciel

- dans une maison

- pour faire au mieux (de manière efficace et fiable) des tâches

- Quelles tâches ?

- efficace ? (que cela fasse bien ce que l’on demande)

- fiable ? (que cela ne tombe pas en panne)

- le rôle de l’architecte (il conçoit et organise)

- L'informatique = contraction d'information et automatique

- Ordinateur et serveur : la différence

- connexion en réseau

- donner des mots que vous connaissez qui se rapportent au réseau

- connexion en réseau

Matériel vs logiciel

- hardware photos du matériel

- software le système d’exploitation

- quel système d’exploitation vous connaissez ?

Histoire

Jeu de la Frise :

Faire des équipes avec chaque équipe un nom de composant. On essaie et après on regarde qui a gagné en mettant les points au tableau

- 1943 : Construction de l'ENIAC

- 1951 : Introduction de l'UNIVAC I

- 1956 : Invention du Disque Dur par IBM

- 1965 : Invention des Circuits Intégrés

- 1969 : Création d'ARPANET

- 1971 : Création du Microprocesseur Intel 4004

- 1973 : Développement du Système d'Exploitation UNIX

- 1981 : Lancement de l'IBM PC

- 1989 : Invention de la Première Base de Données Relationnelle (SQL)

- 1991 : Introduction du World Wide Web

- 1998 : Naissance de Google

- 2007 : Lancement du Premier iPhone

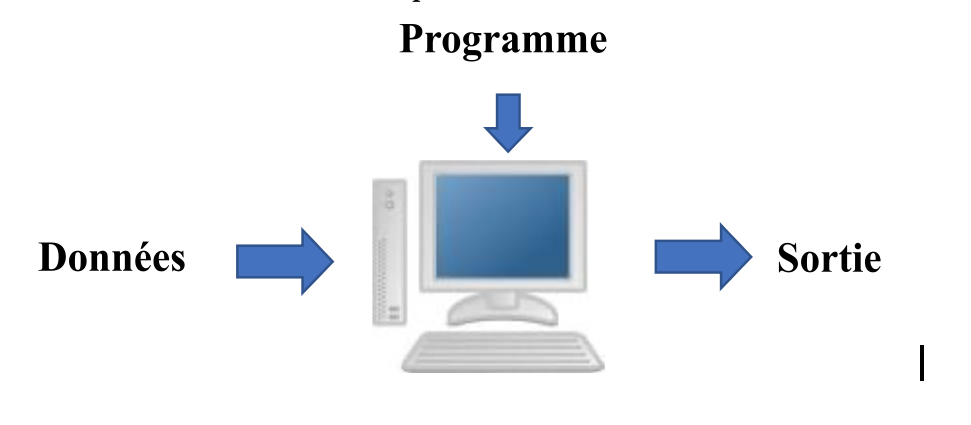

Architecture générale

- Il peut recevoir des données en entrée « fonction d’entrée ». Comment on entre des données ?

- clavier, souris, scan…

- internet

- Stocker ou effectuer sur ces données des opérations en fonction d’un programme « fonction de traitement ».

- comment on stocke et on fait des opérations ?

- Et enfin fournir des résultats en sortie «fonction de sortie»

- comment on les sort ?

- périphérique de sortie

- internet

- vers un autre programme ⇒ API

- comment on les sort ?

L’information

L'information traitée par l'ordinateur peut se présenter sous forme : numérique, texte, son, dessin ou graphique, image ... mais aussi instructions composant un programme. Cette information est représentée (codée) sous forme de suites de chiffres binaires 0 et 1.

Les composants matériels d’un ordinateur

La boite

- Carte mère (Mainboard ou Motherboard) Les composants matériels de l'ordinateur sont architecturés autour d'une carte principale comportant quelques circuits intégrés et beaucoup de composants électroniques tels que condensateurs, résistances, etc... Tous ces composants sont soudés sur la carte et sont reliés par les connexions du circuit imprimé et par un grand nombre de connecteurs : cette carte est appelée « carte mère ».

- Sockets : un socket est le nom du connecteur destiné au processeur. Il s’agit d’un connecteur de forme carré possédant un grand nombre de petits connecteurs sur lequel le processeur vient directement s’enficher.

- Slots : un slot est une fente rectangulaire dans laquelle on insère un composant. Selon le type de composant accueilli, on peut utiliser d'autres mots pour designer des slots :

- Un support pour enficher une barrette de mémoire vive

- Un slot pour enficher un processeur, à ne pas confondre avec un socket car certains processeurs conditionnés sous forme de cartouche.

- Ports de connexion : ils permettent de connecter des périphériques sur les différents bus de la carte mère. Il existe deux sortes de connecteurs (ou ports) :

- Les connecteurs internes : Il existe des connecteurs internes pour connecter des cartes d’extension (PCI ‘Peripheral Component Interconnect’, ISA ‘Industry Standard Architecture’, AGP ‘Accelerated Graphics Port’) ou des périphériques de stockage de masse (IDE aussi appelé PATA ‘Parallel ATA’, SCSI ‘Small Computer System Interface’, SATA ‘Serial ATA’).

- Les connecteurs externes (aussi appelé I/O Panel (Input/Output Panel) en anglais) : Il existe des connecteurs externes pour connecter d’autres périphériques externes à l’ordinateur : USB ‘Universal Serial Bus’, RJ45 ‘Registered Jack’, VGA ‘Video Graphics Array’, DVI ‘Digital Visual Interface’, HDMI ‘High Definition Multimedia Interface’, DisplayPort, audio analogiques, audio numériques, Firewire, bluetooth, wifi

- Horloge du bus : Le signal d'horloge est généré par un oscillateur à quartz (cristal de quartz)

- Cette horloge détermine la vitesse à laquelle les différents composants de l'ordinateur (processeur, mémoire RAM, carte graphique, etc.) communiquent entre eux.

- Ne pas confondre avec l’horloge du processeur. Si le bus système est lent, même un processeur rapide (par exemple 2,7 GHz) sera limité dans la rapidité à laquelle il peut accéder à la mémoire ou à d'autres composants

- L’horloge (base de temps) divise le temps en battements de même durée appelés cycles. Elle distribue des impulsions régulièrement pour synchroniser les différentes opérations élémentaires à effectuer pendant le déroulement d’une instruction.

A chaque cycle d’horloge, et en fonction des ordres données par l’unité de contrôle, certaines portes (principe des vannes) se ferment d’autres s’ouvrent pour laisser circuler les informations. Par exemple :

- la mémoire RAM expédie et reçoit des données un nombre de fois défini par cycle d'horloge.

- À chaque top d'horloge, le processeur exécute une action correspondante à une instruction ou une partie d'instruction. Donc chaque instruction nécessite un certain nombre de cycles d’horloge pour s’effectuer.

- Plus la fréquence de l'horloge est élevée, et plus l'ordinateur pourra effectuer d'opérations par seconde (s'il n'est pas ralenti par autre chose...)

La fréquence d'une horloge, soit le nombre de battements par seconde, s’exprime en Hertz (Hz)

- Il y aura 100 millions de tops d'horloge par seconde pour un signal à 100 MHz.

- Processeur (CPU)⭐

L'unité de contrôle (ou unité de commande) est une partie essentielle du processeur (CPU), responsable de la gestion et de la coordination des opérations internes du processeur. Elle fonctionne comme un "chef d'orchestre" qui dirige et contrôle l'ensemble des composants du processeur, garantissant que chaque instruction est exécutée correctement en coordonnant les flux de données et les actions des différentes unités fonctionnelles (ALU, mémoire, registres, etc.).

- Le CPU exécute les instructions d’un programme, effectuant des calculs et gérant les tâches.

Vitesse du processeur

La vitesse du processeur, également appelée fréquence d'horloge, représente la rapidité à laquelle un processeur peut exécuter des instructions. Elle est mesurée en hertz (Hz), et plus spécifiquement en gigahertz (GHz) pour les processeurs modernes.

Comprendre la vitesse du processeur :

- Fréquence d'horloge :

- La fréquence d'horloge indique combien de cycles le processeur (cycle qui représente l’exécution d’une instruction) peut s’effectuer par seconde. Par exemple, un processeur cadencé à 3 GHz peut effectuer 3 milliards de cycles par seconde.

- Influence sur les performances :

- Une fréquence d'horloge plus élevée permet généralement au processeur d'exécuter plus d'instructions en un temps donné, ce qui se traduit par de meilleures performances.

- Cependant, la fréquence d'horloge n'est pas le seul facteur déterminant la puissance d'un processeur. Des aspects comme le nombre de cœurs (multicœurs), l'architecture du CPU, la taille de la mémoire cache et la gestion des instructions jouent également un rôle important.

- Exemples de vitesses de processeur :

- Un processeur moderne pour ordinateur portable ou de bureau peut avoir une vitesse entre 1,8 GHz et 5,0 GHz.

- Les processeurs de serveurs ou ceux destinés aux performances élevées peuvent même avoir des fréquences d'horloge ajustables ou boostées au-delà de 5 GHz, via des technologies comme Turbo Boost (Intel) ou Precision Boost (AMD).

Les processeurs modernes tournent généralement entre 1,8 GHz et 5 GHz, mais d'autres facteurs comme le nombre de cœurs et l'architecture affectent aussi la performance globale.

- Fréquence d'horloge :

Multi-cœurs et vitesse :

La plupart des processeurs modernes sont multicœurs. Cela signifie qu'ils possèdent plusieurs unités de traitement (cœurs) qui peuvent exécuter des instructions en parallèle. Par exemple, un processeur à 4 cœurs cadencé à 3 GHz peut traiter plusieurs tâches en parallèle à une vitesse de 3 GHz par cœur, améliorant ainsi la capacité à gérer plusieurs tâches simultanément.

- x86 et x64

- x86 : L'architecture x86 est une architecture 32 bits, ela signifie que le processeur traite des données par blocs de 32 bits et peut adresser jusqu'à 4 Go de mémoire RAM

- x64 : L'architecture x64 est une architecture 64 bits qui est une extension de l'architecture x86. Elle a été introduite pour permettre un traitement plus rapide des données et un adressage plus large de la mémoire.

- CMOS

- Le CMOS désigne une petite zone de mémoire qui stocke des informations essentielles à l’ordinateur. Le CMOS contient des informations cruciales pour le démarrage de l'ordinateur, comme l'heure et la date, les paramètres du matériel (comme les disques durs, la séquence de démarrage, etc.).

- Il permet à la carte mère de savoir quels composants sont présents et comment les utiliser

- Ces paramètres sont configurés via le BIOS ou l’UEFI (ordinateur récent). Lorsque tu allumes ton ordinateur, le BIOS lit les informations stockées dans la mémoire CMOS pour configurer les composants matériels et démarrer le système correctement.

- La pile CMOS (ou pile de la mémoire CMOS) est une petite batterie présente sur la carte mère d'un ordinateur, souvent sous la forme d'une pile bouton. Elle a pour fonction principale de fournir une alimentation continue à la mémoire CMOS, même lorsque l'ordinateur est éteint ou débranché de l'alimentation principale.

- Un bus est un ensemble de fils (conducteurs électriques) qui assure la transmission des informations binaires entre les éléments de l’ordinateur. Il y a plusieurs bus spécialisés en fonction des types de périphériques concernés et de la nature des informations transportées : adresses, commandes ou données.

- Le bios (Basic Input Output Service) : c’est un programme responsable de la gestion du matériel (clavier, écran, disque dur, liaisons séries et parallèles, etc..). Il est sauvegardé dans une mémoire morte (ROM de type EEPROM) et agit comme une interface entre le système d’exploitation et le matériel.

- Mémoire (RAM, ROM)

- Un ordinateur a deux caractéristiques essentielles qui sont la vitesse à laquelle il peut traiter un grand nombre d’informations et la capacité de mémoriser ces informations.

- RAM : Stocke temporairement les données pour un accès rapide. Mémoire volatile(ou vive). Les barrettes mémoires d’ajoutent et se retirent, on peut ainsi modifier la mémoire de l’ordinateur

- ROM : Contient des instructions permanentes pour le démarrage de l'ordinateur. mémoire non volatile. La ROM est intégrée directement à la carte mère, souvent sous la forme d'une puce BIOS ou UEFI. Elle est généralement placée près du chipset principal de la carte mère ou de la batterie CMOS.

- Cache : Mémoire ultra-rapide pour des opérations courantes, avec des niveaux de cache (L1, L2, L3). La mémoire cache est directement intégrée dans le processeur

- Stockage (HDD, SSD)

- HDD : Disque dur mécanique, plus lent mais moins coûteux.

- SSD : Disque à état solide, plus rapide et résistant, mais plus cher.

- Type de formatage

- FAT 32 : Taille maximale de fichier de 4 Go et partition maximale de 32 Go

- NTFS : prend en charge des fichiers de plus grande taille (supérieurs à 4 Go), des partitions plus grandes, et offre des fonctionnalités avancées comme la gestion des permissions de fichiers, la compression de fichiers, et la prise en charge des disques durs modernes.

- ventilateur

- alimentation

- cartes

- son,

- vidéo,

- réseau

- …

Les périphériques

- Périphériques d'entrée qui permettent à l'utilisateur d'envoyer des données ou des commandes à un ordinateur :

- Clavier

- Souris

- Trackpad (pavé tactile)

- Scanner

- Microphone

- Webcam

- Joystick

- Manette de jeu (Gamepad)

- Tablette graphique

- Lecteur de code-barres

- Lecteur d'empreintes digitales

- Lecteur optique de CD/DVD (pour données)

- Périphérique de reconnaissance vocale

- Scanner de QR codes

- Stylet (pour appareils tactiles)

- Écran tactile

- Capteur de mouvement

- Casque VR avec capteurs

- Périphérique de numérisation 3D

- Lecteur de carte à puce

- Périphériques de sortie qui servent à afficher, projeter ou transmettre des informations traitées par l'ordinateur vers l'utilisateur ou un autre dispositif :

- Écran (moniteur)

- Imprimante

- Haut-parleurs

- Casque audio

- Vidéoprojecteur

- Dispositif de réalité virtuelle (casque VR)

Les unités de mesures

- Que veut dire 2,7 Ghz dans : “Processeur = 2,7 GHz Core i5”

- Giga = milliard

- Mega = million

TD

Exercice

Recherche sur Internet

- une recherche sur internet se fait à l’aide d’un navigateur de recherche et un moteur de recherche ou d’une plateforme d’intelligence artificielle

- navigateurs : quel navigateur existe-t-il ?

- moteur de recherche : quel moteur de recherche existe-t-il ?

- Bing

- Yahoo

- DuckDuckGo

- Qwant

- Ecosia

- Baidu : chinois (les autres sont interdits)

- Yandex : russe (interdit en Ukraine). En Russie Google est autorisé, mais censuré.

- Recherche sur les CPU (Processeur Central)

Objectif : Identifier les types, marques et caractéristiques des processeurs courants.

Étapes :

- Types de Processeurs :

- Recherchez les différents types de processeurs disponibles sur le marché, tels que les processeurs pour ordinateurs de bureau, portables, serveurs et appareils mobiles.

- Notez les différences majeures entre ces types.

- Marques Principales :

- Identifiez au moins deux principales marques de processeurs

- Recherchez les séries de processeurs offertes par ces marques et leurs cibles

- Caractéristiques Clés :

- Trouvez les caractéristiques principales des processeurs telles que la fréquence d'horloge, le nombre de cœurs, le cache, l’architecture (ex. : x86) et la consommation d'énergie.

- Comparez au moins deux modèles de chaque marque en fonction de ces caractéristiques.

Questions :

- Quels sont les types de processeurs et pour quels usages sont-ils conçus ?

- Quelles sont les marques principales de processeurs et quelles séries de produits offrent-elles ?

- Quels sont les principaux critères à considérer lors du choix d'un processeur ?

- Types de Processeurs :

- Recherche sur le Stockage : HDD vs SSD

- Objectif : Comparer les avantages et les inconvénients des disques durs (HDD) et des disques à état solide (SSD).

Étapes :

- Caractéristiques des HDD et SSD :

- Recherchez les caractéristiques techniques des HDD (disque dur) et SSD (disque à état solide).

- Notez les différences en termes de vitesse, durabilité, capacité, coût et consommation d'énergie.

- Avantages et Inconvénients :

- Listez les avantages et inconvénients des HDD et SSD en termes de performance, coût, durabilité, et capacité de stockage.

- Comparez la vitesse de lecture/écriture, la consommation d'énergie et la durée de vie des deux types de stockage.

- Cas d'Utilisation :

- Identifiez les cas d'utilisation typiques pour chaque type de stockage

Questions :

- Quelles sont les différences principales entre les HDD et les SSD ?

- Quels sont les avantages et inconvénients des HDD et SSD ?

- Pour quels types d’applications chaque type de stockage est-il le mieux adapté ?

A la fin ils devront restituer ce qu’ils ont trouvé. Petite présentation à préparer.

Accéder au Bios

Pour accéder au BIOS de votre ordinateur, voici les étapes générales à suivre :

Étapes pour accéder au BIOS :

Redémarrez ou allumez votre ordinateur.

Dès que l'ordinateur démarre, avant que le système d'exploitation ne se charge, appuyez immédiatement sur la touche d'accès au BIOS. Cette touche varie selon les marques de PC et de cartes mères, mais elle est généralement affichée brièvement à l'écran au démarrage (exemple : "Press F2 to enter Setup").

Touche d'accès au BIOS selon les marques :

Dell : Touche F2.

HP : Touche F10 ou Esc.

Acer : Touche F2 ou Del.

Asus : Touche Del ou F2.

Lenovo : Touche F1 ou F2.

MSI : Touche Del.

Gigabyte : Touche Del ou F2.

Si vous ne trouvez pas la touche :

Consultez le manuel de votre carte mère ou de votre ordinateur pour connaître la touche d'accès au BIOS.

Appuyez plusieurs fois sur la touche pendant le démarrage pour garantir l'accès au BIOS.

Accéder au BIOS depuis Windows (pour les systèmes récents, UEFI) :

Sur les systèmes modernes avec UEFI, il est possible d'accéder au BIOS via Windows :

Allez dans Paramètres > Mise à jour et sécurité > Récupération.

Sous Démarrage avancé, cliquez sur Redémarrer maintenant.

Sélectionnez Dépannage > Options avancées > Paramètres du firmware UEFI > Redémarrer.

Cela redémarrera directement dans le BIOS sans avoir besoin d'appuyer sur une touche pendant le démarrage.

Gérer le disque dur

- Vérifier le type de formatage du disque

- FAT 32 : Taille maximale de fichier de 4 Go et partition maximale de 32 Go

- NTFS : prend en charge des fichiers de plus grande taille (supérieurs à 4 Go), des partitions plus grandes, et offre des fonctionnalités avancées comme la gestion des permissions de fichiers, la compression de fichiers, et la prise en charge des disques durs modernes.

Quelle capacité à la DD, et combien il reste de place, qu’est-ce qui prend le plus de place

- formater le DD

- Partitioner le DD

Comment on remplace la pile CMOS de la carte mère

Comment ajoute-t-on de la mémoire

- vérifier la compatibilité du slot sur le site du fabricant

- Il est tout à fait possible d'installer des barrettes de 4 Go et 8 Go ensemble, et cela fonctionnera, mais pour une performance optimale, il est recommandé d'utiliser des barrettes de même capacité et spécifications.

Comment modifier la carte vidéo

- vérifier la compatibilité du slot

Unités de mesure

1 octet = 8 bits

- bit

Un bit est l'unité de base de l'information en informatique.

Il peut prendre seulement deux valeurs : 0 ou 1 (binaire).

C'est la plus petite unité de stockage de données.

- octet

- Un octet est un groupe de 8 bits.

- En général, la taille de mémoire et de stockage des données est mesurée en octets (Ko, Mo, Go, etc.)

- Ko, Mo, Go, To

- 1 Ko = 1 024 octets (en binaire )

- 1 Mo = 1024 Ko / 1 048 576 octets (1 million 48 mille 576)

- 1 Go = 1024 Mo / 1 073 741 824 octets (1 milliard 73 millions 741 mille 824)

- 1 To = 1024 Go / 1 099 511 627 776 octets (1 billion 99 milliards 511 millions 627 mille 776)

- nombre de bits

- 1 Ko = 8 192 bits

- 1 Mo = 8 388 608 bits

- 1 Go = 8 589 934 592 bits

Exercices

- combien prend de place un document texte, une photo, une vidéo

- combien de photos et vidéos sur un disque dur de 500 Go

- Combien coûte 1 Go de SSD et de HD

- Combien coûtent 1000 photos ou 3 films ?

Ne pas confondre avec la vitesse du processeur qui est en Ghtz

Binaire

Représentation de l'information

L'information est représentée au sein des L'information est représentée au sein des composants de l'ordinateur sous forme de composants de l'ordinateur sous forme de différents états de la matière : différents états de la matière :

- « Trou » ou « pas trou » sur la surface d'un « Trou » ou « pas trou » sur la surface d'un

matériau : carte perforée, cédérom, DVD, etc. matériau : carte perforée, cédérom, DVD, etc.

- Orientation « nord » ou « sud » d'un matériau Orientation « nord » ou « sud » d'un matériau

magnétique magnétique

- Lumière ou absence de lumière issue d’un laser Lumière ou absence de lumière issue d’un laser

- Présence ou absence de tension électrique Présence ou absence de tension électrique

Ce sont souvent des représentations à deux Ce sont souvent des représentations à deux états, c'est-à-dire « binaires »

Binaire

Le système binaire est un système de numération à base 2, utilisant uniquement deux chiffres : 0 et 1. Ce système est fondamental en informatique car les ordinateurs fonctionnent sur des circuits qui peuvent être soit ouverts (0), soit fermés (1).

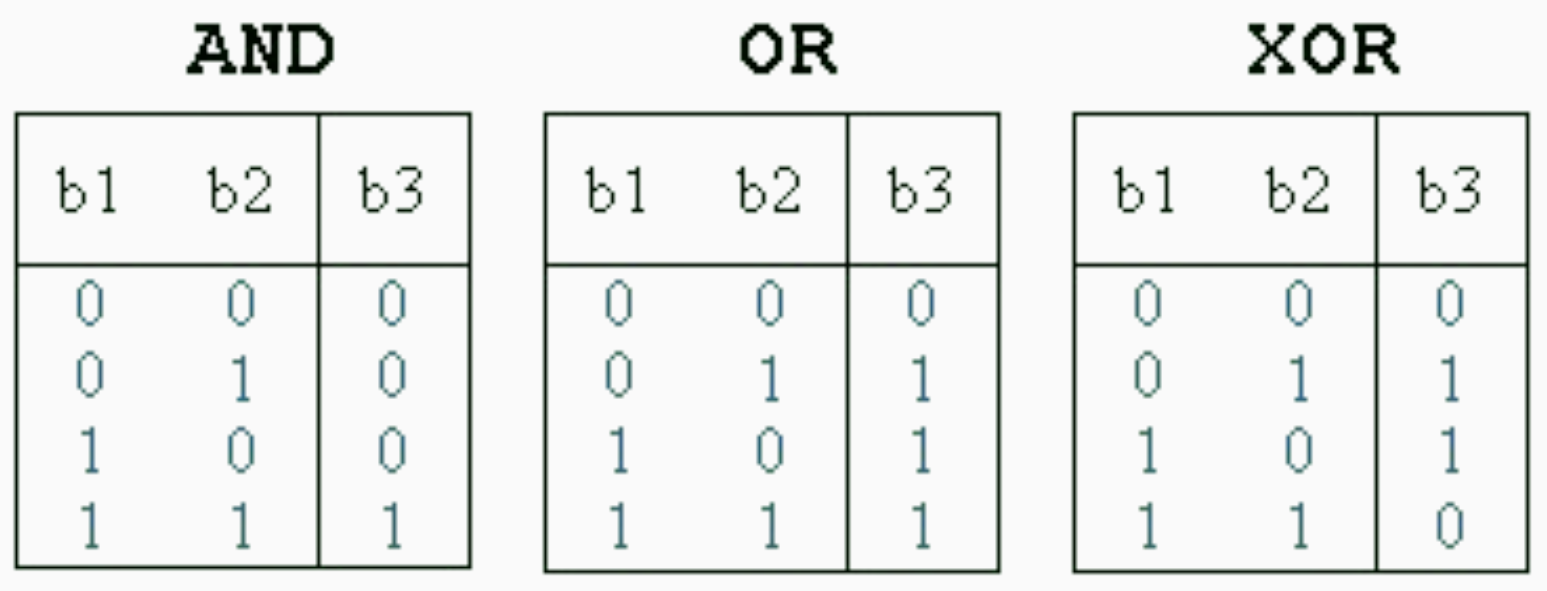

Rappel de logique numérique

La logique numérique est une base fondamentale de l'informatique et de l'électronique, permettant de comprendre comment les ordinateurs et autres dispositifs numériques prennent des décisions et effectuent des opérations. Les concepts de base incluent les portes logiques comme AND, OR et NOT, qui effectuent des opérations logiques sur des signaux binaires.

Concepts de base des portes logiques (AND, OR, NOT, etc.) :

AND : Output est vrai si et seulement si tous les inputs sont vrais.

Concept : La porte logique AND donne un résultat de 1 (vrai) uniquement si toutes les entrées sont égales à 1. Si l'une des entrées est 0 (faux), la sortie est 0.

Exemple concret : Imaginez un circuit qui contrôle une porte avec deux capteurs, un à chaque côté. La porte s'ouvre (sortie = 1) uniquement si les deux capteurs détectent une présence (A = 1 et B = 1).

Diagramme

A ----------------\

|---- ( AND ) ---- Sortie

B ---------------/

Exercice

La porte logique AND donne une sortie de 1 si toutes les entrées sont 1. Sinon, la sortie est 0.

Objectif : Vérifiez les sorties pour différentes combinaisons d'entrées.

Questions :

- Quelle est la sortie pour A=1 et B=0 ?

- Quelle est la sortie pour A=1 et B=1 ?

Réponses :

- Pour A=1 et B=0, la sortie est 0.

- Pour A=1 et B=1, la sortie est 1.

OR : Output est vrai si au moins un input est vrai.

Concept : La porte logique OR donne un résultat de 1 (vrai) si au moins une des entrées est égale à 1. La sortie est 0 uniquement si toutes les entrées sont 0.

Exemple concret : Pensez à un circuit d'éclairage qui allume une lumière (sortie = 1) si l'un des deux interrupteurs (A ou B) est activé (A = 1 ou B = 1).

Diagramme

A —------------\

|---- ( OR ) ---- Sortie

B --------------/

Énoncé

La porte logique OR donne une sortie de 1 si au moins une des entrées est 1. La sortie est 0 si toutes les entrées sont 0.

Objectif : Déterminez la sortie pour les combinaisons d'entrées suivantes.

Questions :

- Quelle est la sortie pour A=0A = 0A=0 et B=1B = 1B=1 ?

- Quelle est la sortie pour A=1A = 1A=1 et B=0B = 0B=0 ?

Réponses :

- Pour A=0 et B=1, la sortie est 1.

- Pour A=1 et B=0, la sortie est 1.

NOT : Inverse l'état de l'input.

Concept : La porte logique NOT inverse l'état d'une entrée. Si l'entrée est 1 (vrai), la sortie est 0 (faux), et vice versa.

Exemple concret : Imaginez un circuit avec un capteur de lumière. Si la lumière est allumée (entrée = 1), un signal est envoyé pour éteindre une autre lumière (sortie = 0).

Diagramme

A ----- ( NOT ) ---- Sortie

Nombres

- Le nombre binaire 101 équivaut à :

- le nombre 11011 équivaut à 27

Pour convertir un nombre décimal en binaire, il faut diviser ce nombre par 2 et noter le reste à chaque étape, Ensuite, on prend les restes de bas en haut, ce qui donne :

Exemple :

- Convertir 13 en binaire :

- 13÷2=6 reste 1

- 6÷2=3 reste 0

- 3÷2=1 reste 1

- 1÷2=0 reste 1

- Le nombre binaire est donc 1101.

- Pour convertir le nombre 123 en décimal en binaire, voici les étapes :

- Divise 123 par 2.

- 123 ÷ 2 = 61, reste 1.

- Divise 61 par 2.

- 61 ÷ 2 = 30, reste 1.

- Divise 30 par 2.

- 30 ÷ 2 = 15, reste 0.

- Divise 15 par 2.

- 15 ÷ 2 = 7, reste 1.

- Divise 7 par 2.

- 7 ÷ 2 = 3, reste 1.

- Divise 3 par 2.

- 3 ÷ 2 = 1, reste 1.

- Divise 1 par 2.

- 1 ÷ 2 = 0, reste 1.

Ensuite, on prend les restes de bas en haut, ce qui donne :

123 en décimal est égal à 1111011 en binaire.

- Divise 123 par 2.

Lettres

Représenter une lettre en binaire se fait généralement en utilisant un code de caractères comme l'ASCII (American Standard Code for Information Interchange) ou Unicode, qui attribuent une valeur numérique à chaque caractère. Ces valeurs numériques peuvent ensuite être converties en binaire.

Voici comment procéder pour une lettre donnée, en utilisant le code ASCII :

Exemple : Représenter la lettre "A" en binaire

- Trouver la valeur ASCII de la lettre "A" :

- En code ASCII, la lettre "A" majuscule correspond à la valeur 65 en décimal.

- Convertir cette valeur décimale en binaire :

- Convertissons 65 en binaire.

- 65 ÷ 2 = 32, reste 1

- 32 ÷ 2 = 16, reste 0

- 16 ÷ 2 = 8, reste 0

- 8 ÷ 2 = 4, reste 0

- 4 ÷ 2 = 2, reste 0

- 2 ÷ 2 = 1, reste 0

- 1 ÷ 2 = 0, reste 1

En prenant les restes de bas en haut, la valeur binaire de 65 est 1000001.

Résultat :

La lettre "A" en binaire est représentée par 1000001.

Exemple : Représenter la lettre "a" en binaire

- La lettre "a" minuscule a la valeur 97 en ASCII.

- Convertissons 97 en binaire :

- 97 ÷ 2 = 48, reste 1

- 48 ÷ 2 = 24, reste 0

- 24 ÷ 2 = 12, reste 0

- 12 ÷ 2 = 6, reste 0

- 6 ÷ 2 = 3, reste 0

- 3 ÷ 2 = 1, reste 1

- 1 ÷ 2 = 0, reste 1

En prenant les restes de bas en haut, la valeur binaire de 97 est 1100001.

mots

Pour représenter un mot en binaire, tu dois convertir chaque lettre du mot en binaire en suivant les étapes suivantes :

Étapes pour convertir un mot en binaire :

- Prendre chaque lettre du mot et trouver sa valeur ASCII (ou Unicode si nécessaire).

- Convertir cette valeur décimale en binaire.

- Répéter ce processus pour chaque lettre du mot et les concaténer pour obtenir la représentation binaire complète du mot.

Exemple : Représenter le mot "Cat" en binaire

- Prendre chaque lettre et trouver sa valeur ASCII :

- C majuscule = 67 en ASCII.

- a minuscule = 97 en ASCII.

- t minuscule = 116 en ASCII.

- Convertir chaque valeur en binaire :

- C (67) :67÷2=33,reste133÷2=16,reste116÷2=8,reste08÷2=4,reste04÷2=2,reste02÷2=1,reste01÷2=0,reste1

67÷2=33, reste 133÷2=16, reste 116÷2=8, reste 08÷2=4, reste 04÷2=2, reste 02÷2=1, reste 01÷2=0, reste 1

En binaire, 67 = 1000011.

- a (97) :97÷2=48,reste148÷2=24,reste024÷2=12,reste012÷2=6,reste06÷2=3,reste03÷2=1,reste11÷2=0,reste1

97÷2=48, reste 148÷2=24, reste 024÷2=12, reste 012÷2=6, reste 06÷2=3, reste 03÷2=1, reste 11÷2=0, reste 1

En binaire, 97 = 1100001.

- t (116) :116÷2=58,reste058÷2=29,reste029÷2=14,reste114÷2=7,reste07÷2=3,reste13÷2=1,reste11÷2=0,reste1

116÷2=58, reste 058÷2=29, reste 029÷2=14, reste 114÷2=7, reste 07÷2=3, reste 13÷2=1, reste 11÷2=0, reste 1

En binaire, 116 = 1110100.

- C (67) :67÷2=33,reste133÷2=16,reste116÷2=8,reste08÷2=4,reste04÷2=2,reste02÷2=1,reste01÷2=0,reste1

- Concaténer les résultats binaires :100001111000011110100

- "C" = 1000011

- "a" = 1100001

- "t" = 1110100

Donc, le mot "Cat" en binaire est :

1000011 1100001 1110100

Résultat final :

Le mot "Cat" est représenté en binaire par : 1000011 1100001 1110100.

Remarque :

Chaque lettre est représentée par 7 ou 8 bits en fonction du standard ASCII utilisé (ASCII étendu utilise 8 bits). Si tu utilises le code Unicode pour des caractères spéciaux, cela peut nécessiter plus de bits.

Opérations

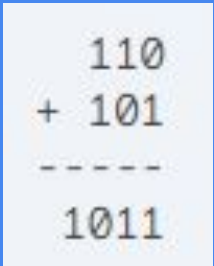

- Addition binaire :

0 + 0 = 0

0 + 1 = 1

1 + 0 = 1

1 + 1 = 0 avec 1 de retenue (on reporte 1 à la colonne suivante, comme l'addition de 9 + 1 en décimal qui donne 10)- Effectuer l'addition suivante en binaire : 110 + 101

110 en décimal : 1x4 + 1x2 + 0x1 = 6

101 en décimal : 1x4 + 0x2 + 1x1 = 5

1011 en décimal : 1x8 + 0x4 + 1x2 + 1x1 = 11

On constate bien que 6 + 5 = 11.

exo : 1011 + 1101

- 1 + 1 = 10 → On écrit 0 et on retient 1.

- 1 + 0 + 1 (retenue) = 10 → On écrit 0 et on retient 1.

- 0 + 1 + 1 (retenue) = 10 → On écrit 0 et on retient 1.

- 1 + 1 + 1 (retenue) = 10 + 1 → On écrit 1 et on retient encore 1 que l’on ajoute à gauche

- Effectuer l'addition suivante en binaire : 110 + 101

Hexadecimal

Conversion entre binaire, décimal, hexadécimal

Tableau conversion

Binaire vers Hexadécimal

- Méthode : Regroupement par paquets de 4 bits

Pour convertir un nombre binaire en nombre hexadécimal, on regroupe les chiffres binaires par paquets de 4 bits en partant de la droite, puis on convertit chaque groupe en un chiffre hexadécimal.

- Étapes :

- Séparer le nombre binaire en groupes de 4 bits, en commençant par la droite (ajouter des zéros à gauche si nécessaire).

- Convertir chaque groupe de 4 bits en son équivalent hexadécimal.

- Combiner les chiffres hexadécimaux obtenus.

Exercice

Convertir les nombres binaires suivants en hexadécimal :

1. 111000112

- Étapes de la conversion :

- Séparer en groupes de 4 bits (en ajoutant des zéros à gauche si nécessaire) :

- 1110 0011

- Convertir chaque groupe de 4 bits en hexadécimal :

- 11102 = E16

- 00112 = 3216

- Combiner les chiffres hexadécimaux :

- Le nombre hexadécimal est donc E3.

- Séparer en groupes de 4 bits (en ajoutant des zéros à gauche si nécessaire) :

2. 101010102 = AA

3. 110111102 = DE

- Étapes :

Hexadécimal vers Décimal

Méthode : Addition des puissances de 16

Pour convertir un nombre hexadécimal en nombre décimal, on additionne les puissances de 16 correspondant aux positions des chiffres hexadécimaux.

- Étapes :

- Écrire le nombre hexadécimal et associer une puissance de 16 à chaque chiffre, en commençant par 160 à droite.

- Convertir chaque chiffre hexadécimal en son équivalent décimal.

- Multiplier chaque chiffre décimal par sa puissance de 16 correspondante.

- Additionner les résultats pour obtenir le nombre décimal.

Exercice

Convertissez les nombres hexadécimaux suivants en décimal :

A quoi cela pourra-t-il me servir de comprendre le binaire et l’hexadecimal ?

Voir un fichier en hexadécimal peut être utile dans plusieurs contextes, en particulier si vous travaillez avec des fichiers à bas niveau, faites de la programmation système, ou tentez de résoudre des problèmes liés à des fichiers ou à des formats de données. Voici quelques cas d'utilisation où l'affichage en hexadécimal peut s'avérer précieux :

1. Analyse et Débogage de Fichiers Binaires

- Les fichiers binaires (comme les fichiers exécutables, les images, les vidéos, etc.) contiennent des données brutes qui ne sont pas directement lisibles en texte clair. Afficher ces fichiers en hexadécimal vous permet de voir la structure des données et de comprendre comment elles sont organisées.

- Utile pour déboguer des applications qui manipulent des fichiers binaires ou pour analyser le contenu d'un fichier corrompu.

2. Réparation de Fichiers Corrompus

- En cas de corruption de fichier (par exemple, après une erreur de disque ou une perte partielle de données), il est parfois possible de repérer et de corriger manuellement des sections spécifiques dans le fichier en hexadécimal, par exemple en rétablissant certaines valeurs critiques.

3. Analyse de Fichiers et de Formats Spécialisés

- Certains formats de fichiers, tels que les images au format JPEG ou les fichiers audio, ont des en-têtes spécifiques qui sont codés en binaire. Par exemple, un fichier JPEG commence généralement par les octets

FF D8 FF, ce qui peut être utile pour vérifier si un fichier est bien au format attendu ou si son en-tête est endommagé.

- Les formats de fichiers propriétaires ou mal documentés nécessitent parfois une inspection manuelle du contenu pour comprendre comment ils fonctionnent.

4. Ingénierie Inverse (Reverse Engineering)

- Les programmeurs qui font de l'ingénierie inverse (analyse d'un programme sans accès à son code source) regardent souvent le contenu hexadécimal d'un programme pour comprendre sa structure et son fonctionnement, notamment les fichiers exécutables (.exe) ou les bibliothèques (.dll).

- Utile également pour analyser les virus ou les logiciels malveillants.

5. Développement de Drivers ou de Firmware

- Si vous travaillez sur des pilotes (drivers) ou des firmwares, il est parfois nécessaire d'interagir directement avec des fichiers binaires et de comprendre comment ces données sont stockées en mémoire.

6. Analyse de Données en Mémoire

- En programmation bas niveau (par exemple en C ou en assembleur), il peut être nécessaire de comprendre comment les données sont réellement représentées en mémoire. Le mode hexadécimal est utilisé pour visualiser les valeurs en mémoire.

- Cela peut aider à identifier des erreurs telles que des dépassements de tampon (buffer overflows) ou des erreurs d'alignement de données.

7. Sécurité Informatique (Forensics)

- Dans le domaine de la sécurité informatique, notamment dans l'analyse post-intrusion (forensics), l'analyse en hexadécimal des fichiers permet de déceler des anomalies ou des signatures de malware qui sont invisibles en texte clair.

- Cela permet également d'identifier des tentatives d'obfuscation ou de cryptage de fichiers.

8. Cryptographie

- Les développeurs travaillant sur des algorithmes de cryptographie doivent souvent manipuler des chaînes hexadécimales car beaucoup d'algorithmes cryptographiques utilisent des représentations binaires ou hexadécimales pour des opérations telles que le hachage, l'encodage ou le chiffrement.

Exemple d'Utilisation :

Imaginons que vous travaillez sur un fichier d'image qui ne s'ouvre plus dans un programme d'édition. En examinant le fichier en hexadécimal, vous pouvez vérifier si l'en-tête (qui contient des informations sur le format du fichier) est intact ou si certaines sections ont été corrompues. Parfois, il est même possible de réparer un fichier en modifiant directement les octets en question.

Conclusion

L'affichage hexadécimal est principalement utile pour ceux qui ont besoin de comprendre comment les données sont stockées et organisées à un niveau très bas (binaire), ce qui peut être crucial dans des situations de débogage, d'analyse, ou de récupération de données. Si vous travaillez majoritairement avec des fichiers texte standard, cela n'est pas souvent nécessaire, mais dans des domaines techniques spécialisés, cela peut être une compétence précieuse.

Codage et encodage

Le codage informatique sert à convertir des informations compréhensibles par les humains (comme des textes, des images ou des sons) en une forme que les ordinateurs peuvent traiter et comprendre. Les ordinateurs ne comprennent que des données binaires (0 et 1), donc le codage permet de traduire des données humaines en une séquence de bits, facilitant ainsi leur manipulation, stockage et transmission.

Ce codage permet de communiquer entre plusieurs système. Par exemple le codage d’une musique en code MP3 est lisible par différent type de matériel et de différente marque et pays.

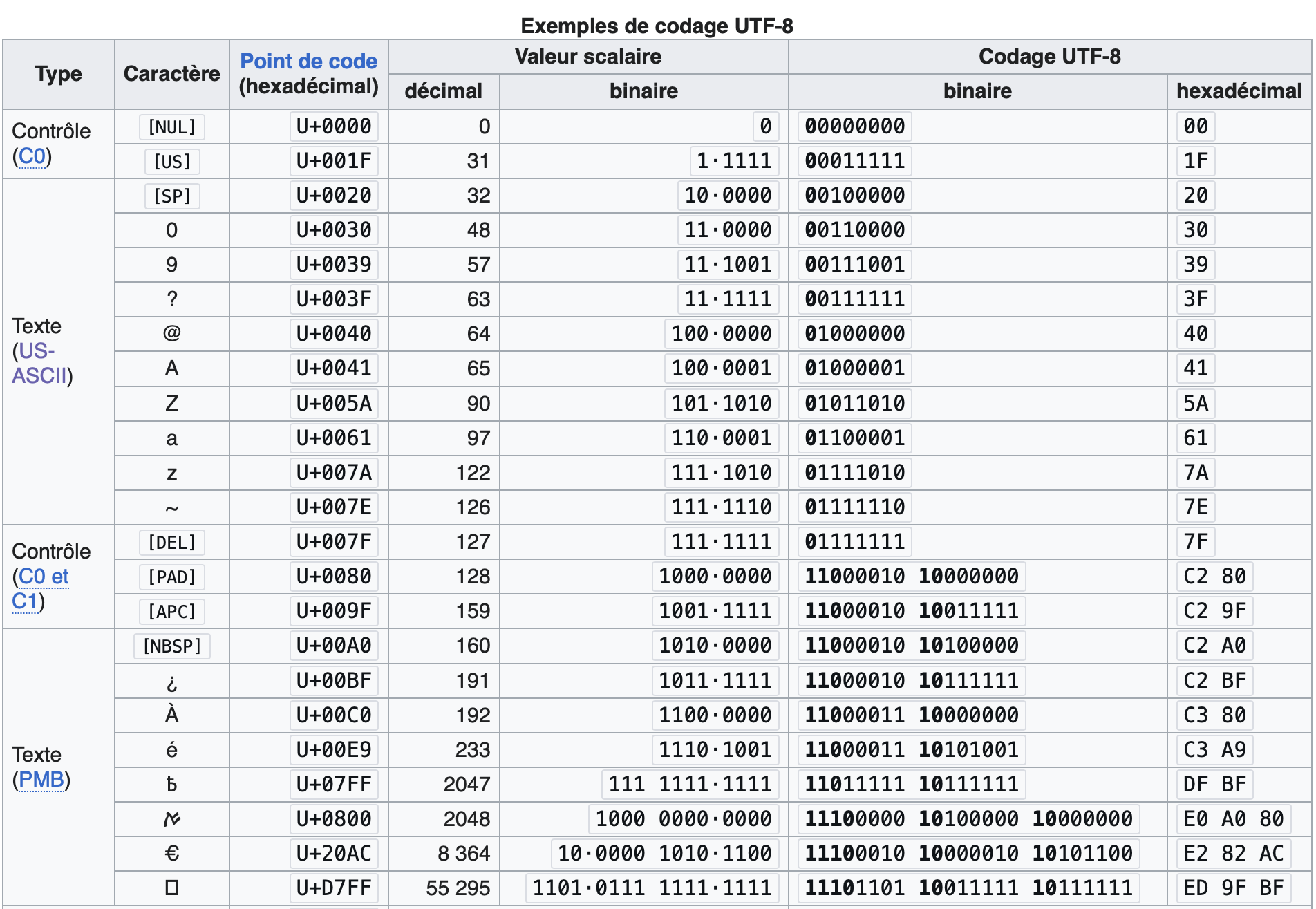

encodage utf-8 & UNICODE

La norme Unicode (UTF-8, UTF-16, UTF-32 et variantes...) définit des méthodes standardisées pour coder et stocker un index de caractères sous forme de séquence d'octets.

La principale caractéristique de la norme UTF-8 est qu'elle est rétro- compatible avec la norme ASCII : c'est le standard UNICODE le plus courant sur internet.

L'encodage UTF-8 (Unicode Transformation Format - 8 bits) est l'un des systèmes de codage les plus couramment utilisés pour représenter les caractères dans des systèmes informatiques. Il est spécialement conçu pour être compatible avec Unicode, qui est un standard permettant de représenter pratiquement tous les caractères de toutes les langues et symboles dans le monde.

En UNICODE, chaque caractère est représenté sous la forme d'un bloc U+xxxx (où xxxx est un hexadécimal de 4 à 6 chiffres, entre U+0000 et U+10FFFF ). La plage ainsi définie permet d'attribuer jusqu'à 1 114 112 caractères. La table ASCII est codée en UTF-8 de U+0000 à U+007F .

Caractéristiques de l'UTF-8 :

On recense environ 130 000 caractères dans UNICODE.

- Chaque caractère est codé avec un nombre variable de bits (de 1 à 4 octets).

- Les caractères ASCII, qui sont les plus courants (comme les lettres anglaises, chiffres, etc.), sont codés sur 1 octet, ce qui rend UTF-8 compatible avec ASCII.

- Les caractères non-ASCII (comme les caractères accentués ou les symboles non latins) sont encodés avec 2, 3 ou 4 octets.

- Compatibilité avec ASCII :

- Les 128 premiers caractères de l'UTF-8 sont les mêmes que ceux du système de codage ASCII. Cela signifie que tout fichier encodé en ASCII est aussi valide en UTF-8.

- Évolutif :

- UTF-8 peut représenter jusqu'à 1 112 064 caractères différents. Cela couvre tous les caractères de toutes les langues humaines connues, ainsi que de nombreux symboles techniques, historiques et même des emojis.

encodage URL

L'encodage URL (ou "URL encoding") est un mécanisme utilisé pour convertir des caractères spéciaux dans une URL (Uniform Resource Locator) en un format que les navigateurs et serveurs web peuvent comprendre. Cela permet d'assurer que l'URL soit correctement interprétée et transmise à travers le réseau sans erreurs.

Pourquoi l'encodage URL est-il nécessaire ?

Certaines informations que l'on souhaite inclure dans une URL peuvent contenir des caractères spéciaux ou des espaces qui ne sont pas valides dans une URL. Par exemple :

- Les espaces ne peuvent pas être utilisés directement dans une URL.

- Les caractères spéciaux comme

#,%,?,&, ou/ont des significations spécifiques dans une URL.

Si ces caractères spéciaux sont utilisés sans encodage, l'URL peut être mal interprétée ou provoquer des erreurs. Pour éviter cela, ces caractères sont remplacés par une séquence spéciale, appelée un code hexadécimal précédé d'un pourcentage (%).

Comment fonctionne l'encodage URL ?

Dans une URL encodée, chaque caractère spécial est converti en une séquence composée de % suivi de deux chiffres hexadécimaux qui représentent la valeur ASCII du caractère.

Exemple d'encodage URL :

- L'espace (

%20.

- Le caractère

&est encodé en%26.

- Le caractère

?est encodé en%3F.

Exemple pratique :

Si vous voulez envoyer l'URL suivante dans un navigateur :

arduino

Copier le code

https://example.com/search?q=café au lait

L'espace entre "café" et "au" et entre "au" et "lait" doit être encodé, ainsi que tout caractère spécial éventuel, comme l'accent du "é". L'URL encodée deviendra :

perl

Copier le code

https://example.com/search?q=caf%C3%A9%20au%20lait

Caractères encodés courants :

- Espace :

%20

::%3A

/:%2F

&:%26

?:%3F

=:%3D

Datacenter

Parler de qu'est-ce que c'est Un data Center

quel est l'ambiance dans un Datacenter, quelles sont les métiers ?

ma propre expérience de data Center

Software

Système d’exploitation

Voici une liste des principaux systèmes d'exploitation (en anglais OS Operating System) encore utilisés en 2024 :

- Systèmes d'exploitation pour ordinateurs personnels :

- Marque Microsoft : OS Windows version 11

- Apple : macOS version 15 Sequoia (basé sur UNIX)

- OS Linux/GNU (qui fait partie du mouvement de logiciel libre) (basé sur UNIX)

- Debian / Redhat : Connue pour sa stabilité ⇒ pour les serveurs

- Ubuntu : Distribution populaire et facile à utiliser. (fondée sur Debian)

- Fedora, Arch Linux, Linux Mint : D'autres distributions largement utilisées plus spécialisé (par ex Fedora pour la musique)

- Linux est un système d’exploitation ouvert, mis à jour par les communauté

- Systèmes d'exploitation pour appareils mobiles :

Marque Google OS Android.

Marque Apple iOS

Marque Apple iPadOS

- Systèmes d'exploitation pour serveurs :

Linux (Ubuntu Server, CentOS, Red Hat Enterprise Linux, Debian) : Majoritairement utilisé pour des serveurs en raison de sa robustesse et de sa gratuité.

Windows Server (Microsoft) : Utilisé dans de nombreux environnements professionnels.

UNIX : Utilisé principalement sur des systèmes critiques, souvent dans des infrastructures de grande envergure.

- Systèmes d'exploitation spécialisés :

Chrome OS (Google) : Utilisé principalement sur des Chromebooks.

Solaris (Oracle) : Utilisé dans certains environnements critiques et serveurs.

A qui sert le système d’exploitation

Composants de l’ordinateur (CPU, RAM…) ↔ système d’exploitation ↔ utilisateur

- Le système d'exploitation permet aux utilisateurs d'interagir avec l'ordinateur.

- Les logiciels ou applications dépendent du système d'exploitation pour fonctionner. L'OS fournit une plateforme et des services de base (comme la gestion des fichiers, de la mémoire, et des processus) sur lesquels les applications s'exécutent.

Par exemple, un traitement de texte ou un navigateur Web interagissent avec l'OS pour ouvrir des fichiers, afficher des données à l'écran, et gérer les périphériques comme l’imprimante.

- Le système d'exploitation sert d'interface entre le matériel et les logiciels. Il gère les composants matériels (processeur, mémoire, disque dur, périphériques) et permet aux logiciels de les utiliser de manière efficace.

Il prend en charge des tâches telles que la gestion de la mémoire, le traitement des entrées/sorties, et le contrôle des périphériques (comme l'imprimante, la souris, etc.).

- Pour les administrateurs et professionnels IT, le système d'exploitation offre des outils pour la gestion des ressources, la sécurité, et la configuration du réseau.

Les administrateurs peuvent contrôler l'accès des utilisateurs, surveiller les performances du système, et configurer les paramètres de sécurité.

Exercice

Quelle est la version de votre système d’exploitation ?

Pilotes / driver

Un logiciel qui permet à un système d'exploitation (comme Windows, Linux ou macOS) de communiquer et d'interagir avec un matériel spécifique, tel qu'une imprimante, une carte graphique, une carte réseau, ou tout autre périphérique.

Le rôle du pilote est d'agir comme une interface entre le matériel et les programmes du système, en traduisant les instructions du système d'exploitation dans un langage compréhensible pour le matériel.

Exemple

Pour voir les pilotes de la carte graphique, par exemple, sur votre système, les étapes varient en fonction du système d'exploitation que vous utilisez. Voici comment procéder pour les systèmes d'exploitation les plus courants :

1. Sous Windows :

- Gestionnaire de périphériques :

- Faites un clic droit sur le bouton Démarrer ou appuyez sur les touches

Windows + Xet sélectionnez Gestionnaire de périphériques.

- Dans la fenêtre du Gestionnaire de périphériques, développez la section Cartes graphiques.

- Vous verrez alors la ou les cartes graphiques installées sur votre ordinateur (par exemple, "NVIDIA", "AMD", ou "Intel").

- Faites un clic droit sur le nom de la carte graphique, puis sélectionnez Propriétés.

- Sous l'onglet Pilote, vous pouvez voir des informations telles que la version du pilote, la date du pilote, et vous avez également des options pour mettre à jour ou désinstaller le pilote.

- Faites un clic droit sur le bouton Démarrer ou appuyez sur les touches

2. Sous macOS :

- À propos de ce Mac :

- Cliquez sur l'icône Apple dans le coin supérieur gauche de l'écran, puis sélectionnez À propos de ce Mac.

- Dans la fenêtre qui s'ouvre, cliquez sur Rapport système.

- Dans la colonne de gauche, sous Matériel, sélectionnez Graphisme/Moniteurs.

- Vous verrez les détails de la carte graphique installée, mais macOS gère automatiquement les pilotes, donc vous ne pouvez pas directement visualiser ou mettre à jour le pilote comme sur Windows.

3. Sous Linux :

- Terminal :

Vous pouvez utiliser des commandes dans le terminal pour vérifier la carte graphique et les pilotes associés.- Pour les systèmes basés sur Ubuntu :

- Ouvrez le Terminal.

- Tapez la commande suivante pour obtenir des informations sur la carte graphique :

lspci -k | grep -EA3 'VGA|3D|Display'

- Cette commande affichera la carte graphique et les modules/pilotes associés qui sont utilisés.

- Pour les systèmes basés sur Ubuntu :

- Interface graphique :

- Sous les systèmes avec une interface graphique, vous pouvez aller dans Paramètres > Détails > À propos pour voir les informations sur la carte graphique.

- Certains systèmes Linux, comme Ubuntu, proposent également un outil de Pilotes additionnels (Additional Drivers) où vous pouvez visualiser et mettre à jour les pilotes graphiques.

4. Utilisation de logiciels spécifiques :

- Si vous avez une carte graphique NVIDIA ou AMD, vous pouvez également installer des logiciels spécifiques (comme GeForce Experience pour NVIDIA ou AMD Radeon Software pour les cartes AMD) qui vous permettent de visualiser, mettre à jour et gérer les pilotes de la carte graphique.

Cela vous permet de savoir si vos pilotes sont à jour ou si des mises à jour sont disponibles pour améliorer les performances graphiques ou corriger des problèmes.

Applications

Certaines applications sont utilisables sur différents systèmes d'exploitation, d'autres applications ne sont utilisables que sur un seul système d'exploitation, par exemple Windows

Les applications (ou logiciels) sur un ordinateur sont des programmes conçus pour effectuer des tâches spécifiques, destinées à l'utilisateur ou au système. Voici à quoi elles servent :

- Productivité :

- créer, éditer et gérer des documents, des feuilles de calcul et des présentations.

- Microsoft Office (Word, Excel, PowerPoint)

- Les logiciels de gestion de projet ou de tâches

- Trello ou Microsoft Project

- Création multimédia

- création graphique

- montage vidéo

- musique

- Applications métiers

- application dédiée au banquier, aux médecins

- Communication

- emails

- messagerie instantanée

- visioconférence

- Navigation internet

- créer, éditer et gérer des documents, des feuilles de calcul et des présentations.

Système de fichier

Que peut-on faire avec un système de fichiers ?

- Créer, supprimer et modifier des fichiers : Un système de fichiers permet de créer de nouveaux fichiers, de les ouvrir pour les lire ou les modifier, puis de les enregistrer.

- Créer des dossiers : Les utilisateurs peuvent créer des répertoires pour organiser leurs fichiers en groupes logiques, par exemple des dossiers pour les documents, les images, ou les vidéos.

- Gérer les permissions d'accès : On peut définir qui a le droit de lire, écrire ou exécuter un fichier. Par exemple, un fichier important peut être protégé en permettant à certains utilisateurs d'y accéder tout en bloquant l'accès pour d'autres.

- Monter et démonter des systèmes de fichiers : Sur certains systèmes, comme Linux, on peut "monter" (connecter) des systèmes de fichiers externes, comme des partitions ou des disques durs, pour y accéder, puis les "démonter" lorsqu'on n'en a plus besoin.

Types courants de systèmes de fichiers :

- FAT32 : Système de fichiers simple et largement compatible, utilisé sur les disques durs externes et les clés USB, mais limité en taille de fichier (maximum 4 Go par fichier). Le nom de fichier sur 16 caractères.

- NTFS : Utilisé par défaut sur les systèmes Windows, il prend en charge des fichiers de grande taille, les permissions, la compression de fichiers, etc.

- APFS : Système de fichiers développé par Apple pour macOS et iOS, optimisé pour les SSD et avec des fonctionnalités avancées comme les snapshots (instantanés).

- ext4 : Le système de fichiers par défaut sur la plupart des distributions Linux. Il est robuste et efficace pour gérer de grands volumes de données.

Pour voir le type de système de fichiers utilisé sur un disque ou une partition, les méthodes varient en fonction du système d'exploitation que vous utilisez. Voici comment le vérifier sur les systèmes les plus courants : Windows, macOS, et Linux.

1. Sous Windows :

- Via l'Explorateur de fichiers :

- Ouvrez l'Explorateur de fichiers (Windows + E).

- Faites un clic droit sur le disque ou la partition que vous souhaitez examiner (par exemple, le disque local C:) et sélectionnez Propriétés.

- Dans la fenêtre des propriétés, vous verrez le type de système de fichiers (comme NTFS ou FAT32) indiqué à côté de Système de fichiers.

- Via l'outil Gestion des disques :

- Appuyez sur

Windows + Xet sélectionnez Gestion des disques.

- Dans la fenêtre de Gestion des disques, vous verrez la liste de tous les disques et partitions. Le type de système de fichiers sera indiqué dans la colonne Système de fichiers (ex. : NTFS, FAT32, exFAT).

- Appuyez sur

2. Sous macOS :

- Via le Finder :

- Ouvrez le Finder.

- Sélectionnez votre disque (par exemple, "Macintosh HD") dans la barre latérale gauche.

- Cliquez sur l'icône en haut à droite pour afficher les informations du disque ou appuyez sur

Commande + I(Cmd + I).

- Dans la fenêtre d'informations, vous verrez le type de système de fichiers (comme APFS ou HFS+) sous l'étiquette Format.

- Via l'Utilitaire de disque :

- Ouvrez Utilitaire de disque (vous pouvez le trouver en cherchant dans Spotlight avec

Commande + Espacepuis tapez "Utilitaire de disque").

- Sélectionnez le disque ou la partition à gauche.

- Le type de système de fichiers sera affiché dans la section des informations en haut de la fenêtre.

- Ouvrez Utilitaire de disque (vous pouvez le trouver en cherchant dans Spotlight avec

3. Sous Linux :

- Via le Terminal :

- Ouvrez un terminal.

- Utilisez la commande suivante pour lister les systèmes de fichiers montés :

df -TCette commande affichera une liste des partitions montées, ainsi que leur type de système de fichiers dans la colonne Type (ex. : ext4, xfs, btrfs).

- Vous pouvez également utiliser cette commande pour obtenir des informations détaillées sur une partition spécifique :Cela affichera les périphériques de stockage et leur type de système de fichiers.

lsblk -f

- Via l'interface graphique :

- Sur certaines distributions, vous pouvez utiliser un outil graphique comme Disques (Gnome Disks).

- Ouvrez l'application, sélectionnez le disque ou la partition à examiner, et vous verrez des informations détaillées, y compris le type de système de fichiers.

Maintenance

- Sauvegarde des données

- mise à jour de l’OS

- mise à jour des logiciels

- Configurations requises

- OS verson

- Espace disque requis

- Mémoire vive (RAM)2

- Configurations requises

- Mises à jour des pilotes (drivers)

- anti-virus

- suppression des applications non utilisées

- Gestionnaire de taches

- Gestionnaire de disque

- Nettoyage du disque : Supprimer les fichiers temporaires, les caches de navigateur, les fichiers inutilisés

- Défragmentation du disque

- Nettoyage physique de l'ordinateur

- Mise à jour des composants (firmware) ⇒ pour mettre à jour voir la notice sur le site du fabricant.

- remplacer pile CMOS

- Gestion des logiciels au démarrage : désactiver les logiciels inutiles qui se lancent au démarrage

Gestion des logiciels au démarrage sous Windows :

Windows permet de gérer facilement les programmes qui se lancent au démarrage via le Gestionnaire des tâches.

- Via le Gestionnaire des tâches :

- Appuyez sur

Ctrl + Shift + Échappour ouvrir le Gestionnaire des tâches.

- Allez dans l'onglet Démarrage (Startup en anglais).

- Vous verrez une liste des programmes qui sont configurés pour démarrer avec Windows.

- Vous pouvez voir l'impact estimé de chaque programme sur le temps de démarrage (faible, moyen, élevé).

- Pour désactiver un programme, faites un clic droit dessus et sélectionnez Désactiver.

- Si vous voulez réactiver un programme désactivé, vous pouvez simplement faire un clic droit et sélectionner Activer.

- Appuyez sur

- Via les Paramètres :

- Ouvrez Paramètres (

Windows + I).

- Allez dans Applications > Démarrage.

- Ici, vous verrez également une liste des applications configurées pour se lancer au démarrage. Vous pouvez activer ou désactiver les applications en fonction de vos besoins.

- Ouvrez Paramètres (

2. Gestion des logiciels au démarrage sous macOS :

Sous macOS, vous pouvez gérer les éléments de démarrage via les Préférences Système.

- Via les Préférences Système :

- Allez dans Préférences Système > Utilisateurs et groupes.

- Sélectionnez votre compte d'utilisateur dans la colonne de gauche.

- Cliquez sur l'onglet Ouverture (ou Éléments de connexion).

- Vous verrez une liste des applications qui se lancent au démarrage.

- Pour empêcher une application de se lancer au démarrage, sélectionnez-la dans la liste, puis cliquez sur le bouton – en bas de la liste.

- Pour ajouter une application, cliquez sur le bouton + et sélectionnez l'application que vous souhaitez ajouter.

- Désactiver au démarrage lors de l'ouverture d'une application : Parfois, lors de l'installation d'une application, celle-ci demande si vous souhaitez qu'elle se lance au démarrage. Vous pouvez souvent désactiver cette option via les paramètres de l'application elle-même.

3. Gestion des logiciels au démarrage sous Linux :

Sous Linux, la gestion des programmes au démarrage dépend de l'environnement de bureau que vous utilisez (GNOME, KDE, etc.).

- Sur GNOME (par exemple, sur Ubuntu) :

- Ouvrez l'application Applications au démarrage (Startup Applications en anglais).

- Vous verrez une liste des applications configurées pour se lancer au démarrage.

- Pour ajouter une application, cliquez sur Ajouter, puis entrez le nom de l'application, son chemin d'exécution, et une description si nécessaire.

- Pour supprimer une application du démarrage, sélectionnez-la dans la liste et cliquez sur Supprimer.

- Via le Gestionnaire des tâches :

Ligne de commande

| Catégorie | description | Linux | Apple | Windows | Windows powershell |

| Navigation dans le système de fichiers | Change le répertoire courant | cd | cd | cd | Set-Location <Chemin_du_répertoire> |

| Navigation dans le système de fichiers | Liste les fichiers dans un répertoire | ls | ls | dir | Get-ChildItem |

| Gestion des fichiers et répertoires | Crée un nouveau répertoire | mkdir | mkdir | mkdir | New-Item -ItemType Directory -Path <Nom_du_répertoire> |

| Gestion des fichiers et répertoires | Supprime un répertoire vide | rmdir | rmdir | rmdir | Remove-Item <Chemin_du_répertoire> -Recurse |

| Gestion des fichiers et répertoires | Supprime un fichier | rm | rm | del | Remove-Item <Chemin_du_fichier> |

| Gestion des fichiers et répertoires | Supprime un répertoire | rm -r | rm -r | Remove-Item <Chemin_du_répertoire> -Recurse -Force | |

| Gestion des fichiers et répertoires | Copie un fichier | cp | cp | copy | Copy-Item <Chemin_source> -Destination <Chemin_destination> |

| Gestion des fichiers et répertoires | Déplace un fichier ou un dossier | mv | mv | move | Move-Item <Chemin_source> -Destination <Chemin_destination> |

| Voir le contenu d'un fichier | Affiche le contenu d'un fichier texte | cat | cat | type | Get-Content <Chemin_du_fichier> |

| Voir le contenu d'un fichier | Affiche le contenu d'un fichier page par page | less | less | more | Get-Content <Chemin_du_fichier> | Out-Host -Paging |

| Vérification des informations systèmes | Affiche les informations sur le système | uname | uname | systeminfo | Get-ComputerInfo |

| Vérification des informations systèmes | Affiche les processus en cours et leur utilisation des ressources | top | top | tasklist | Get-Process ps |

| Vérification des informations systèmes | Terminer un processus | kill | kill | taskkill | Stop-Process -Name <Nom_du_processus> Stop-Process -Id <PID> |

| Vérification des informations systèmes | Affiche l’espace disque utilisé et disponible | df | df | Get-PSDrive -PSProvider FileSystem | |

| Vérification des informations systèmes | Montre la taille des répertoires et fichiers | du | du | dir | |

| Vérification des informations systèmes | Gestion des disques et partitions | diskutil | Get-Disk Get-Partition | ||

| Vérification des informations systèmes | Liste du matériel | sudo lshw -C network | |||

| Vérification de la connectivité réseau | Vérifie la connectivité réseau avec un hôte distant | ping | ping | ping | Test-Connection <Nom_de_l'hôte> ping |

| Vérification de la connectivité réseau | Affiche le chemin suivi par les paquets pour atteindre un hôte | traceroute | traceroute | tracert | Test-NetConnection -TraceRoute -ComputerName <Nom_de_l'hôte> traceroute |

| Vérification de la connectivité réseau | Affiche les informations réseau de votre machine | ifconfig ip addr show | ifconfig | ipconfig | Get-NetIPAddress |

| Vérification de la connectivité réseau | Affiche les connexions réseau actives et les ports utilisés | netstat | netstat | netstat | Get-NetTCPConnection |

| Commandes de gestion des utilisateurs | Affiche le nom de l’utilisateur courant | whoami | whoami | whoami | whoami |

| Commandes de gestion des droits | Change les permissions d’un fichier ou d’un dossier | chmod | chmod | icacls <Chemin_du_fichier> /grant <Utilisateur>:(<Permissions>) icacls "C:\chemin\fichier.txt" /grant utilisateur:(R,W) | |

| Commandes de gestion des droits | Change le propriétaire d'un fichier ou d'un répertoire | chown | chown | icacls <Chemin_du_fichier> /setowner <Nom_utilisateur> | |

| Commandes de gestion des droits | Exécute une commande avec les droits super utilisateur (root) | sudo | sudo | runas | Start-Process powershell -Verb runAs |

Réseaux et connexion

bluetooth

- Que peut-on dire d’une connexion Bluetooth ?

- La technologie Bluetooth® fonctionne sur des fréquences radio dans la gamme 2,4 GHz

- un composant est responsable de la gestion des transmissions et réceptions des ondes radio est le module radiofréquence (RF), qui fait partie de la puce Bluetooth.

- il y aune antenne

- Une fréquence radio est la fréquence d'une onde électromagnétique utilisée pour transmettre des informations sans fil

- Il y a plusieurs sortes d'ondes

- Une onde magnétique est une composante d'une onde électromagnétique, qui est une perturbation se déplaçant dans l'espace et qui transporte de l'énergie. Une onde électromagnétique se compose de deux parties oscillantes perpendiculaires : un champ électrique et un champ magnétique. Ces deux champs varient dans le temps et l'espace de façon synchronisée et forment une onde qui se propage.

- La technologie Bluetooth® est principalement utilisée pour connecter sans fil des périphériques à des téléphones mobiles, des ordinateurs de bureau et des ordinateurs portables. Parmi les accessoires Bluetooth® les plus courants, on peut citer les souris, les claviers, les haut-parleurs et les écouteurs.

- son débit de données limité de 2 Mbps.

- Il y a plusieurs types de Bluetooth, la distance maximale va de 1 m, ou 10 m et jusqu'à 100 m pour certains types.

- La technologie Bluetooth® fonctionne sur des fréquences radio dans la gamme 2,4 GHz

- surnom anglicisé du roi viking danois Harald Ier dit Harald à la dent bleue

Réseau

Un réseau filaire qui transporte des données en utilisant le protocole TCP/IP (Transmission Control Protocol/Internet Protocol) est constitué de plusieurs composants matériels et logiciels qui permettent de connecter des appareils et de transmettre des données de manière fiable et sécurisée. Voici les éléments principaux qui composent un tel réseau filaire :

Avec un câble

- Câbles Ethernet (généralement CAT5e, CAT6 ou CAT7) : Ils sont utilisés pour connecter physiquement les dispositifs du réseau, tels que les ordinateurs, les serveurs et les commutateurs. Ces câbles sont capables de transporter des signaux numériques à haute vitesse sur des distances modérées.

- Fibre optique : Utilisée dans certains réseaux pour des communications sur de longues distances ou des débits très élevés. Les fibres optiques transmettent des données via la lumière, ce qui offre moins de pertes et une bande passante plus importante que les câbles en cuivre.

Cartes réseau (NIC, Network Interface Cards) :

- Chaque appareil connecté au réseau filaire possède une carte réseau qui permet de se connecter au réseau via le câble Ethernet. La carte réseau assure l’envoi et la réception des données sous forme de paquets.

WIFI

Le Wi-Fi connecte les appareils à un réseau en utilisant des ondes radio pour transmettre et recevoir des données, au lieu des câbles physiques utilisés dans un réseau filaire.

Point d'accès Wi-Fi (ou routeur sans fil)

Cartes réseau sans fil

Appareils de réseau :

- Routeurs : Ils permettent la connexion entre différents réseaux (souvent le réseau local et Internet) et gèrent le routage des paquets de données selon le protocole IP. Ils agissent comme un centre de distribution des données entre le réseau local et les autres réseaux.

- Switches (commutateurs) : Utilisés pour interconnecter plusieurs appareils au sein du même réseau local (LAN). Ils acheminent les données entre les dispositifs de manière intelligente, en envoyant les paquets uniquement vers le destinataire approprié.

- Modems : Ils convertissent les signaux analogiques en signaux numériques (et vice-versa) pour la transmission sur des lignes téléphoniques ou câblées lorsque le réseau local doit accéder à Internet.

Appareils finaux (hôtes) :

- Ordinateurs (PC, serveurs, etc.) : Ce sont les appareils qui échangent des données sur le réseau. Ils utilisent des cartes réseau pour se connecter au réseau via des câbles Ethernet.

- Imprimantes réseau, caméras de sécurité et autres périphériques connectés : Ils sont également intégrés au réseau pour des échanges de données ou la gestion à distance.

Infrastructure de gestion du réseau :

- Serveurs DNS (Domain Name System) : Ils traduisent les noms de domaine (comme "example.com") en adresses IP, permettant ainsi la communication entre appareils via le protocole IP.

- DHCP (Dynamic Host Configuration Protocol) : Un serveur DHCP attribue automatiquement des adresses IP aux appareils du réseau, facilitant ainsi leur identification et communication.

Panneaux de brassage (patch panels) et prises murales :

- Ces dispositifs facilitent la gestion des connexions physiques dans les grands réseaux. Les câbles Ethernet sont souvent branchés dans des prises murales qui sont reliées à un panneau de brassage central dans un serveur ou une salle de communication.

Pare-feux (firewalls) :

- Les pare-feux filtrent le trafic entrant et sortant du réseau pour protéger les dispositifs contre les menaces extérieures. Ils peuvent être intégrés au routeur ou être des dispositifs autonomes.

Serveurs de fichiers et de bases de données :

- Dans les réseaux locaux, les serveurs partagent et stockent des données pour que les utilisateurs et autres appareils puissent y accéder via des connexions filaires.

Fonctionnement global :

Les données sont transmises sous forme de paquets à travers les câbles via des protocoles comme TCP/IP. Les appareils (ordinateurs, serveurs, imprimantes) échangent ces paquets de données, qui sont dirigés par les routeurs et les commutateurs vers leur destination. Chaque appareil sur le réseau est identifié par une adresse IP, et le protocole TCP garantit que les paquets sont transmis de manière fiable et dans le bon ordre.

TCP/IP

- TCP/IP (Transmission Control Protocol / Internet Protocol) est une suite de protocoles de communication qui constitue la base de l'Internet et de la plupart des réseaux informatiques. Il permet aux ordinateurs et autres appareils de se connecter et de communiquer sur un réseau, que ce soit un réseau local (LAN) ou l'Internet.

- IP (Internet Protocol) :

- Fonction : IP est responsable de l'adressage et du routage des paquets de données à travers le réseau. Il divise les données en petits paquets, attribue des adresses IP (numéros d'identification unique pour chaque appareil sur un réseau), et gère le transport de ces paquets d'une source à une destination.

- Adresse IP : Chaque appareil connecté à un réseau utilise une adresse IP pour être identifié (ex. :

192.168.1.1ou avec IPv6 :2001:0db8:85a3:0000:0000:8a2e:0370:7334).

- Routage : Les routeurs utilisent IP pour envoyer les paquets de données à la bonne destination via le réseau.

- TCP (Transmission Control Protocol) :

- Fonction : TCP est responsable de l'intégrité et de la fiabilité de la transmission des données. Il établit une connexion entre l'expéditeur et le récepteur, assure que les paquets de données arrivent dans le bon ordre, et retransmet ceux qui sont perdus ou corrompus en cours de route.

- Transmission fiable : TCP garantit que les données sont correctement reçues en vérifiant que chaque paquet a bien été transmis et en redemandant les paquets manquants.

- Contrôle de flux : Il s'assure que l'émetteur n'envoie pas plus de données que le récepteur ne peut en traiter.

- UDP, autre protocole comme TCP, qui est moins fiable mais plus rapide

Principaux protocoles de la suite TCP/IP :

- HTTP (Hypertext Transfer Protocol) : Utilisé pour le transfert de pages web.

- FTP (File Transfer Protocol) : Utilisé pour le transfert de fichiers.

- SMTP (Simple Mail Transfer Protocol) : Utilisé pour l'envoi d'emails.

- DNS (Domain Name System) : Utilisé pour convertir les noms de domaine (comme google.com) en adresses IP.

- UDP (User Datagram Protocol) : Un autre protocole de transport, moins fiable mais plus rapide que TCP, utilisé pour des applications nécessitant de la vitesse plutôt que de la fiabilité (comme la vidéo en streaming ou les jeux en ligne).

Adresse MAC

- Une adresse MAC (Media Access Control) est un identifiant unique attribué à chaque interface réseau (comme une carte réseau Wi-Fi ou Ethernet) d’un appareil capable de se connecter à un réseau.

- Une adresse MAC est généralement composée de 48 bits, représentés sous la forme de 6 paires hexadécimales, séparées par des deux points (:)

00:1A:2B:3C:4D:5E

- Chaque carte réseau ou périphérique dispose d'une adresse MAC qui lui est propre. Ces adresses sont censées être uniques, et elles sont attribuées par le fabricant de la carte réseau. La première moitié de l'adresse MAC (les 24 premiers bits) identifie le fabricant, tandis que la deuxième moitié est un numéro de série spécifique à l'appareil.

- Une adresse MAC est fixe et assignée lors de la fabrication de la carte réseau. En théorie, elle ne change pas.

Exercices

Bluetooth

- MACOS

- rapport système,

- Windows

- Gestionnaire de périphériques

- Linux

- lsusb, hciconfig -a

- bluetoothctl, show

- regarder l’adresse MAC de la carte bluetooth

- le constructeur

- MACOS

Carte réseau

même exo que celui du bluetooth

Wifi

même exo que celui du bluetooth

Serveur Cloud

Montrer mon VPS sur le Cloud.

Bien que les différents VPS partagent les ressources du même serveur physique, ils sont isolés les uns des autres. Chaque VPS a sa propre partition dédiée et son propre environnement, ce qui permet une gestion plus flexible et personnalisée.

Comparaison avec d'autres types d'hébergement :

- Hébergement mutualisé : Dans un environnement mutualisé, plusieurs sites web partagent les mêmes ressources (CPU, RAM, etc.), ce qui peut entraîner des lenteurs si un site consomme trop de ressources. Il y a peu de contrôle pour l'utilisateur en termes de configuration.

- Serveur dédié : Un serveur dédié signifie que l'utilisateur a accès à l'ensemble du serveur physique. Cela offre le maximum de contrôle et de ressources, mais c'est beaucoup plus cher qu'un VPS.

- VPS : Un compromis entre ces deux solutions, offrant plus de contrôle et de ressources dédiées qu'un hébergement mutualisé, mais à un coût inférieur à celui d'un serveur dédié.

Bonus - vocabulaire

Le vocabulaire est souvent en anglais

- paramètre = parameter

- configuration = setting

- configurer = set

Abréviations

| ACC | Accumulateur |

| AGP | Accelerated Graphics Port |

| CDROM | Compact Disc Read Only Memory |

| CISC | Complex Instruction Set Computer |

| CO | Compteur Ordinale |

| CP | Compteur de Programme |

| CPI | Cycles Par Instruction |

| CPU | Central Processing Unit |

| DDR SDRAM | Double Data Rate Synchrone Dynamic Random Access Memory |

| DIMM | Dual In-Line Memory Module |

| DRAM | Dynamic Random Access Memory |

| DVDROM | Digital Versatile Disc Read Only Memory |

| DVI | Digital Visual Interface |

| EEPROM | Electically Erasable Programmable Read Only Memory |

| EPROM | Erasable Programmable Read Only Memory |

| E/S | Entrée / Sortie |

| FIFO | First In First Out |

| FPU | Floating Point Unit |

| HDMI | High Definition Multimedia Interface |

| IDE | Integrate Drive Electronique |

| IEEE1394 | Institute of Electrical and Electronics Engineers |

| IR | Instruction Register |

| ISA | Industry Standard Architecture |

| I/O | Input / Output |

| L1 | Cache de niveau un |

| L2 | Cache de niveau deux |

| L3 | Cache de niveau trois |

| LFU | Least Frequently Used |

| MBR | Memory Buffy Register |

| MC | Mémoire Centrale |

| MIPS | Millions d'Instructions Par Seconde |

| MIPS | Microprocessor without Interlocked Pipeline Stages |

| MP3 | MPEG½ Audio Layer III |

| PATA | Parallel Advanced Technology Attachement |

| PC | Program Counter |

| PCI | Peripheral Component Interconnect |

| PROM | Programmable Read Only Memory |

| PSW | Processor Status Word |

| RAD | Registre d’Adresses |

| RAM | Random Acces Memory |

| RAM | Registre d’Adresse Mémoire |

| RDO | Registre de Données |

| RI | Registre d’Instruction |

| RIM | Registre d’Information Mémoire |

| RISC | Reduced Instruction Set Computer |

| RJ45 | Registered Jack 45 |

| ROM | Read Only Memory |

| R/W | Read / Write |

| SATA | Serial Advanced Technology Attachement |

| SCSI | Small Computer System Interface |

| SDRAM | Synchrone Dynamic Random Access Memory |

| SIMM | Single In-Line Memory Module |

| SPDIF | Sony Philips Digital Interface |

| SRAM | Static Random Access Memory |

| UAL | Unité Arithmétique et Logique |

| UC | Unité de Contrôle |

| UCC | Unité de Contrôle et de Commande |

| USB | Universal Serial Bus |

| UV-EPROM | Ultra Violet Erasable Programmable Read Only Memory |

| VGA | Video Graphics Array |

| VRAM | Video Random Acces Memory |

Agence digitale Parisweb.art

Tout savoir sur Julie, notre directrice de projets digitaux :

https://www.linkedin.com/in/juliechaumard/